电脑中毒了所有文件后缀都变成MP3格式怎么办电脑所有文件变成MP3格式解决办法

最近有很多电脑用户反应说今天打开电脑发现所有文件的后缀都变成了“MP3”格式,而且也打不开,即使改了后缀也没有用,遇到这种情况该怎么办?所有文件后缀都变成MP3格式是中毒了吗?

如果你也遇到了上述的情况,比如电脑图片、office文件、txt、rar等全被篡改后缀名为“MP3”格式,改回来还是打不开的话,那么西西在这里要告诉其实你中了敲诈者病毒啦。

敲诈者病毒:

敲诈者病毒目前主要有VirLock和CTB-Locker两种,两种病毒均是敲诈比特币的。

VirLock:自定义加密算法,360是目前唯一可以查杀修复感染文件的安全软件

CTB-Locker:使用RSA加密算法,敲诈弹窗里有RSA字样,RSA加密是目前互联网最主流的加密算法,目前全球所有安全软件均无法通过查杀进行破解,都是只能在打开病毒文件前进行防御而已,所以已经不幸中毒的只能指望之前的备份,大家对于此病毒主要还是要做好平时的备份。另外国外一个安全网站可以部分提供破解,大家可以尝试一下,不过不要抱太大希望。

近期360安全中心检测到大量文件被一种叫做VirLock的敲诈病毒感染病毒会全盘遍历硬盘中的可执行文件及文档、图片等文件,并将其加密,锁住用户的windows帐号,并弹框威胁用户付费解密文件。

此为360安全中心首次截获具有感染能力的敲诈病毒,传播能力较强,具有多态变形能力,危害极大,请用户提高警惕。

目前使用360全线产品可以完美修复系统中被感染的文件。

样本信息:

1.360云安全中心已捕获Virlock相关样本近8万个;

2.国外最早发现此病毒的为ESET(2014年12月)。目前,360是全球唯一可成功修复Virlock变种感染文件的安全软件。

病毒描述:

攻击行为一:感染用户数据文件及可执行文件

感染文件类型,包括但不限于:

文档:DOC、XLS、PDF、PPT

图片:PNG、GIF、BMP、JPG

压缩文件:RAR、ZIP、7z

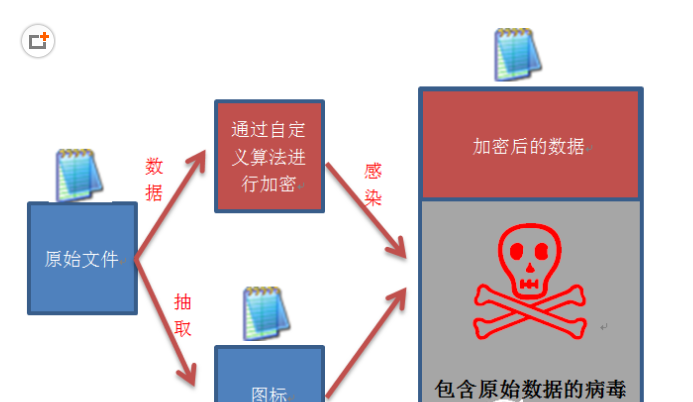

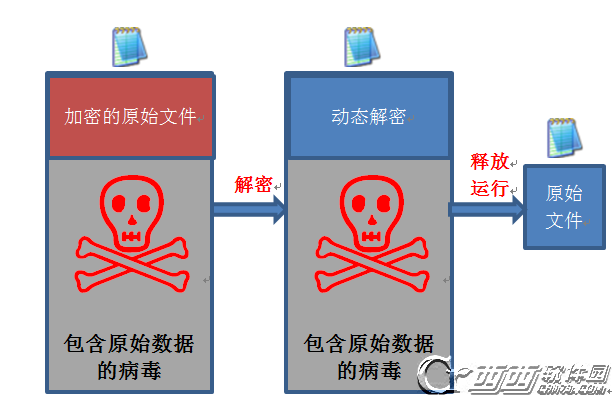

被感染的文件与原文件图标一致,但是被感染文件是一个可执行病毒文件,结构大致如下:

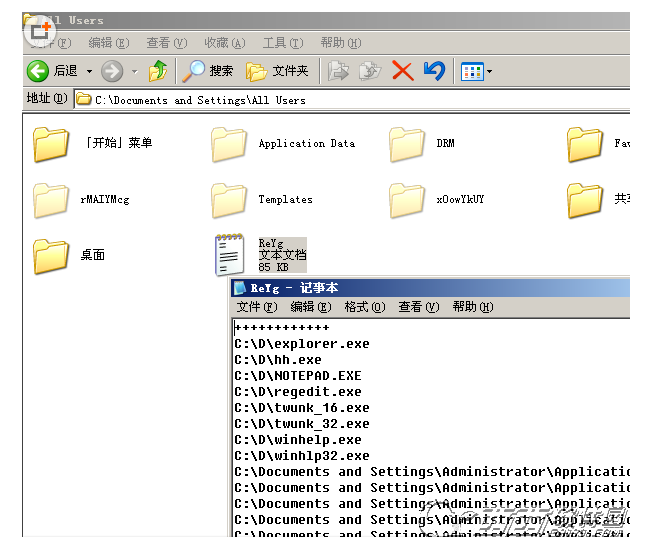

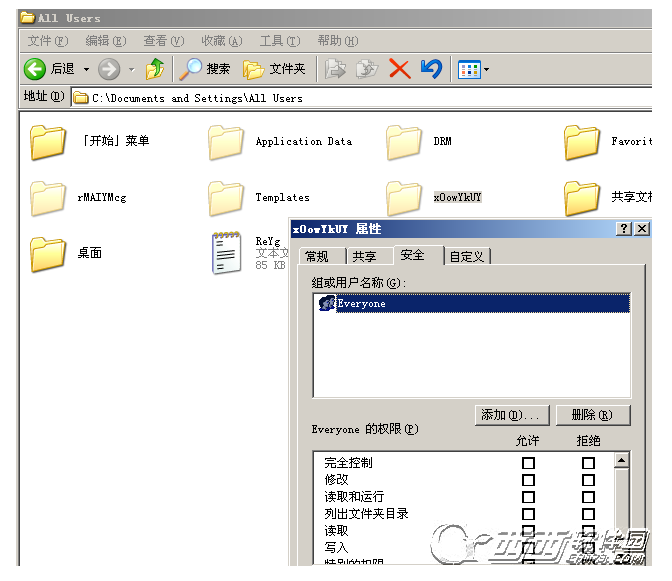

病毒会遍历所有的磁盘,网络共享路径。加密感染之后,病毒会记录一个文件列表在%userprofile%\????.txt中(?为随机字母)如下图所示。

攻击行为二:加密用户登陆密码

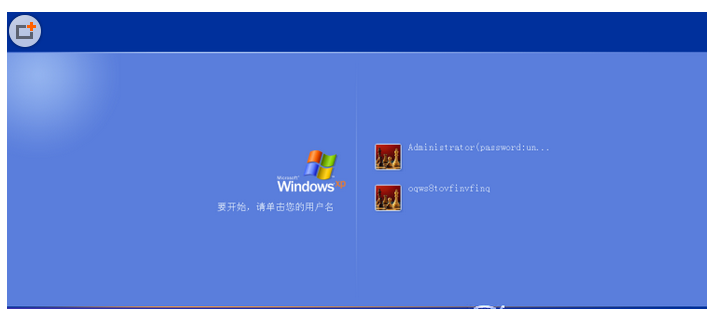

加密当前用户账户,并创建一个新的账户:

账户名:Administrator(password:unlockpc)

密码:unlockpc

用户重新登录时,进入的桌面环境为全新的用户环境,包括我的文档,桌面等文件路径均与之前的环境不同。

如图:用户感染此病毒之后,登录界面会多出一个用户(用户名随机),且都需要密码才可以进入。

攻击行为三:关闭系统安全功能

禁用UAC,使用户账户控制功能失效。

用户帐户控制(UAC)可帮助电脑防范黑客或恶意软件的攻击。只要程序要对您的电脑执行重要更改,UAC就会通知您,并询问您是否许可。

引用自msdn:http://windows.microsoft.com/zh-cn/windows7/products/features/user-account-control

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System EnableLUA

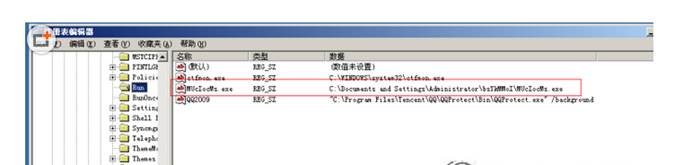

攻击行为四:实现自启动

实现自启动项:

HKCU\software\microsoft\windows\currentversion\run名称随机

会释放文件到%userprofile%中,创建随机文件夹,文件夹设为隐藏属性,以及随机文件名。

释放文件:

写入垃圾数据,长度0x200字节(以对抗杀软检测):

使用NTFS系统的权限特性,对文件夹进行锁定,用户无法打开,删除文件夹。

注:XP Professional中,需要在文件夹选项中关闭“简单文件共享”,才可以看到安全选项卡,XP Home版无此功能。

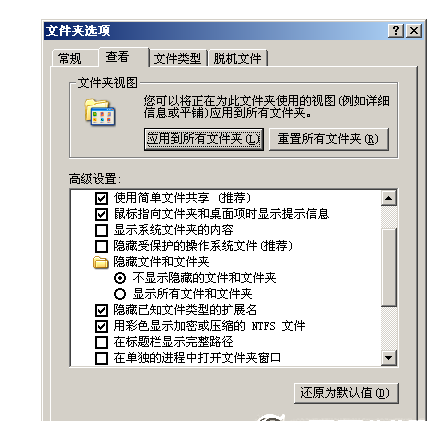

攻击行为五:隐藏病毒体文件

病毒会修改注册表,以隐藏文件扩展名及相关文件:

HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced HideFileExt 1

HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced Hidden 2

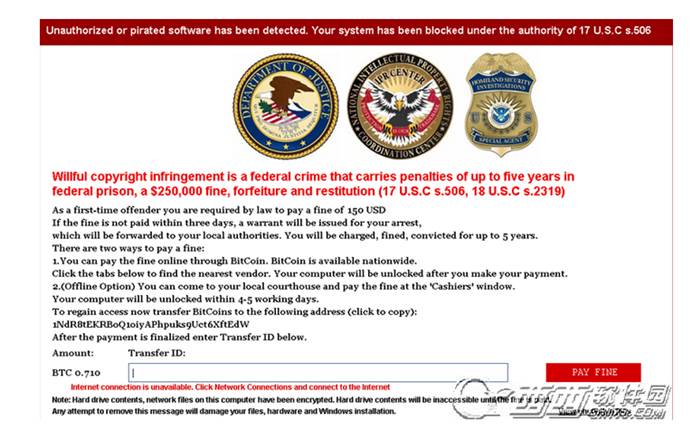

攻击行为六:弹出勒索提示

病毒全盘感染完毕之后,会弹出勒索提示框进行警告,病毒会勒索0.71 BTC(约合人民币1000元)。

如下图所示:

以上图片大致中文翻译:

检测到系统中存在未经授权的软件或者盗版软件,根据USC授权,你的系统已经被禁止使用。如果不支付相关费用,你将会被逮捕,根据相关法律法规,你有可能会被判处5年徒刑。

如果支付相关罚款,你的计算机将会在4-5个工作日进行解锁,比特币钱包地址如下:

安全建议:

1.不要随意点击或运行未经过确认对方身份的邮件附件。特别注意的是.scr .exe等可执行文件。

2.更新电脑中的安全软件,目前360系统急救箱可以检测并修复被感染文件,随后360全线安全产品将支持被感染文件修复。

3.选择单独硬盘对电脑中重要的数据资料进行日常备份,防止数据被加密等意外状况。

VirLock技术细节:

1.恢复原始文件:

由于病毒将原始数据包含在自身之中,所以病毒首先需要将原始数据解密,然后执行之,然后运行,文件恢复的流程如下:

解密方式较为复杂,有三层解密。

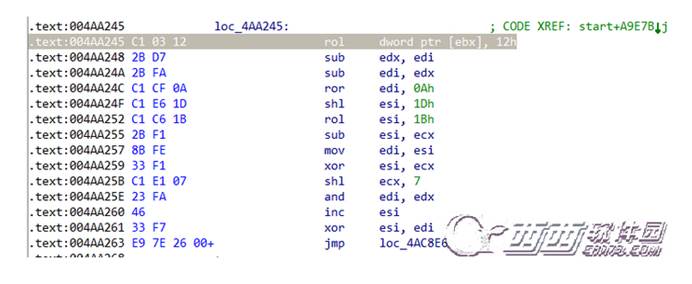

第一层解密:

主要是为了解密第二层,解密算法为循环左移操作:

第二层解密:

其目的是为了解密第三层的解密代码,解密算法为异或操作。

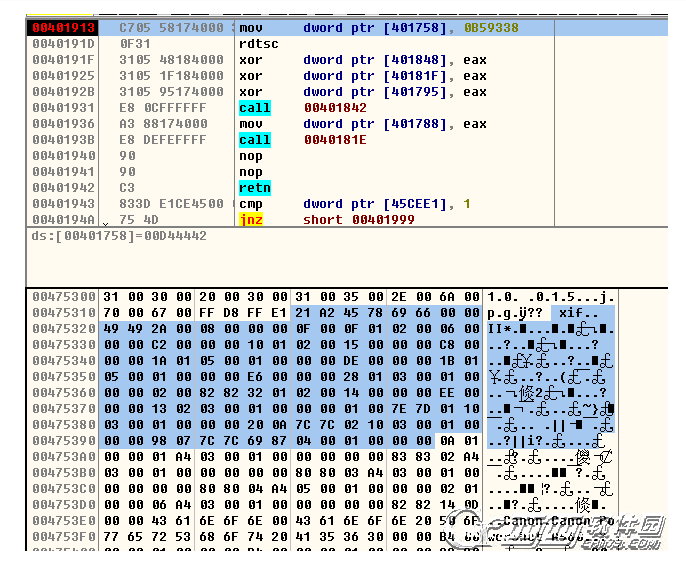

第三层解密:

解密原始文件名,原始数据等关键数据。解密方式为异或与循环右移相结合。

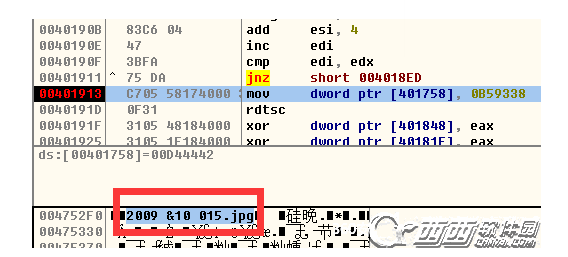

如图:解密出来的原始文件名为2009 &10 015.jpg:

解密出来的原始数据:

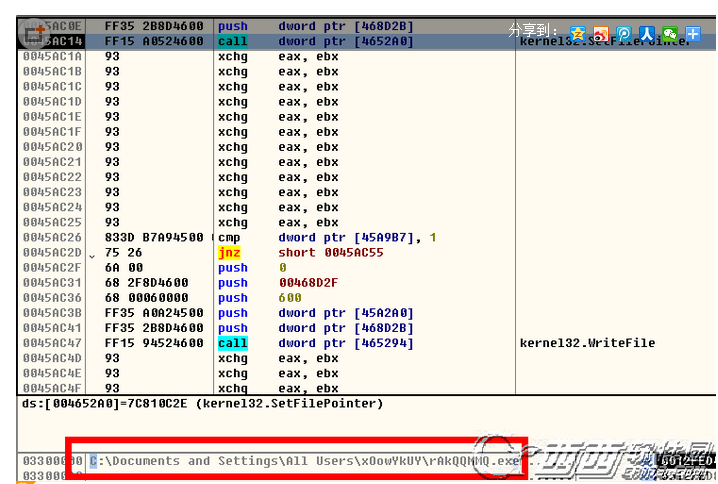

2.代码对抗

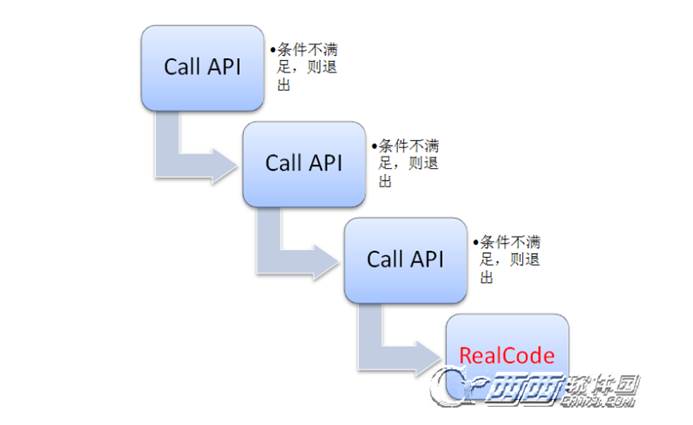

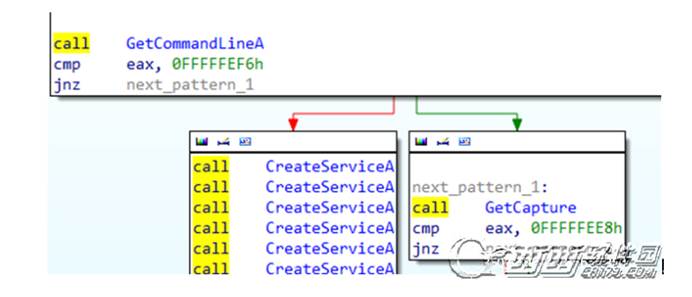

1.对抗虚拟机

病毒采用多态变形技术,从入口开始随机调用API,和虚拟机进行对抗,增加分析难度。

2.对抗静态分析

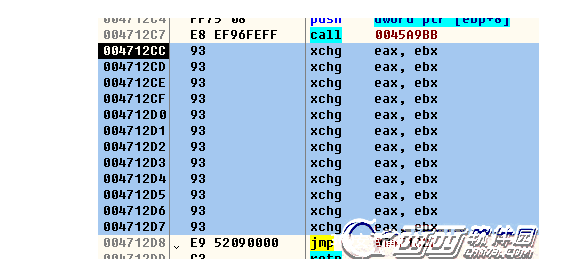

病毒在解密之后,采用了大量成对的”XCHG EAX,EBX”,使代码易读性降低,增加分析难度:

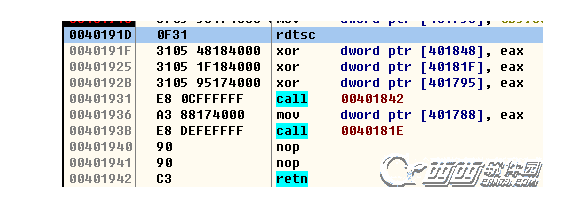

3.对抗动态分析

在运行的过程中,采用了大量的rdtsc进行时间判断,用于检测是否处于调试状态,如果调试则执行不同分支,增加调试复杂度。

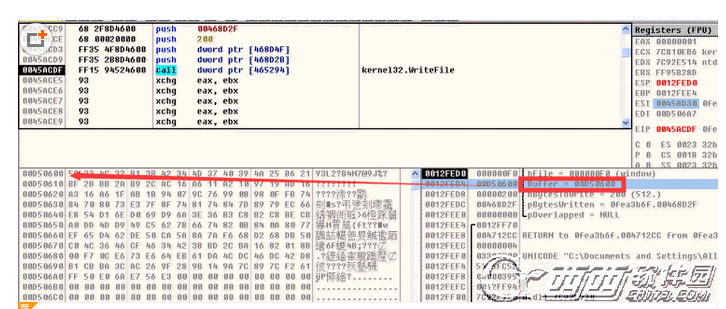

4.对抗手动清除

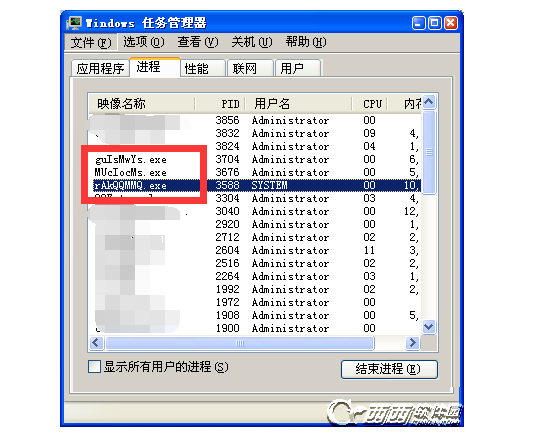

病毒会创建多个进程,且互相看护,如果其中任何一个进程结束,则会重新创建一个新的实例,死而复生,永无休止。

如图:框中的三个进程互为守护进程。